【聊一聊对一个 C# 商业程序的反反调试】

文章插图

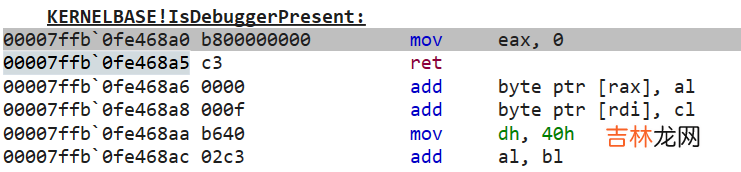

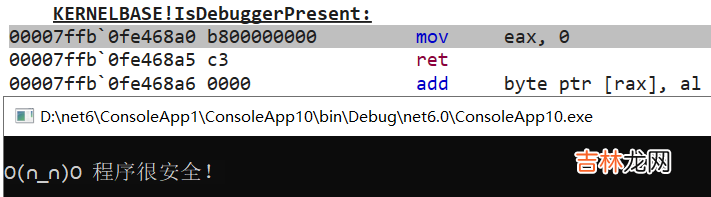

可以看到 WinDbg 已成功修改了

KERNELBASE!IsDebuggerPresent 方法的代码,哈哈,接下来继续 go,截图如下:

文章插图

可以看到已成功的反反调试,看到程序很开心,我也挺开心的 。

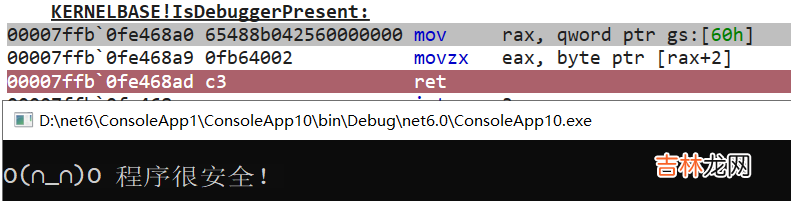

- 使用bp断点拦截

bp + script 拦截,大概就是在 KERNELBASE!IsDebuggerPresent的ret 处用脚本自动修改 eax 值,这也是可以的,当然也是最安全的 。首先观察一下

uf KERNELBASE!IsDebuggerPresent 函数的汇编代码 。0:004> uf KERNELBASE!IsDebuggerPresentKERNELBASE!IsDebuggerPresent:00007ffb`0fe468a0 65488b042560000000 movrax,qword ptr gs:[60h]00007ffb`0fe468a9 0fb64002movzxeax,byte ptr [rax+2]00007ffb`0fe468ad c3ret接下来在 00007ffb0fe468ad 处下一个断点,即位置 KERNELBASE!IsDebuggerPresent + 0xd ,然后使用寄存器修改命令 r 修改 eax 的值,再让程序 gc 即可,脚本代码如下:0:004> bp KERNELBASE!IsDebuggerPresent+0xd "r eax =0; gc"0:004> g

文章插图

可以看到,此时的程序又是笑哈哈的 。

三: 总结这篇文章无意对抗,只是对一个疑难问题寻求解决方案的探索,大家合理使用 。

经验总结扩展阅读

- 为什么很少看见男生喝奶茶 经常喝奶茶对身体好吗

- 兔年大暑出生的女孩名字 大暑出生的女孩取名

- 端午节红包发多少合适

- 酸甜苦辣对应哪些星座

- 哪些星座配对是欢喜鸳鸯?

- 十二星座中哪些星座最滥情

- ?联想55E8和海信LED55EC720US对比 哪个性价比高

- OLED电视机推荐 LGE7与索尼A1

- 恋爱最美安全感的星座配对

- 西门子冰箱和海尔冰箱哪个好 简单给你对比一下