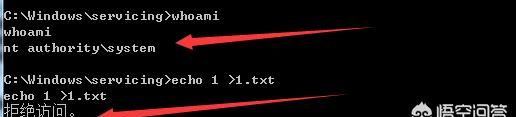

举个小例子,你用@basierL的解答,得到一个系统权限之后:

例如路径C:Windowsservicing,使用system权限无法在该路径创建文件 。

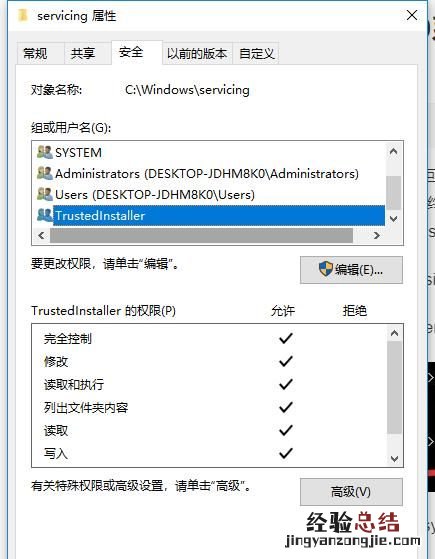

查看文件夹属性,显示system不具有写入权限,只有TrustedInstaller可以,如下图:

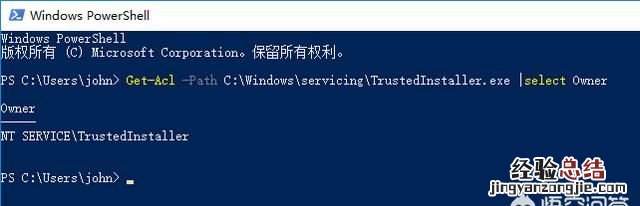

启动TrustedInstaller服务会启动进程TrustedInstaller.exe,位置为C:WindowsservicingTrustedInstaller.exe,在powershell下查看该程序权限:

Get-Acl -Path C:WindowsservicingTrustedInstaller.exe |select Owner

显示为NT SERVICETrustedInstaller,如上图 。

关于如何获得TrustedInstaller权限 , 可参考James Forshaw的这篇文章,很值得学习 。

***ing-trustedinstaller.html

国外黑客James Forshaw的实现思路为借用TrustedInstaller.exe的token创建子进程,这样子进程就有了TrustedInstaller权限,具体powershell代码如下:

Set-NtTokenPrivilege SeDebugPrivilegepowershell默认不支持Set-NtTokenPrivilege命令 , 该模块需要下载安装

$p = Get-NtProcess -Name TrustedInstaller.exe

$pc = New-Win32Process cmd.exe -CreationFlags NewConsole -ParentProcess $p

下载地址:

***/packages/NtObjectManager/1.1.1

安装命令:

Save-Module -Name NtObjectManager -Path c:testSave-Module需要powershell v5.0支持,正好WIN10支持power5.0 。

Install-Module -Name NtObjectManager

然后我们再执行代码:

Set-ExecutionPolicy Unrestricted最后执行whoami /groups /fo list,发现你获得的CMD已经有了TrustedInstaller权限 。

Import-Module NtObjectManager

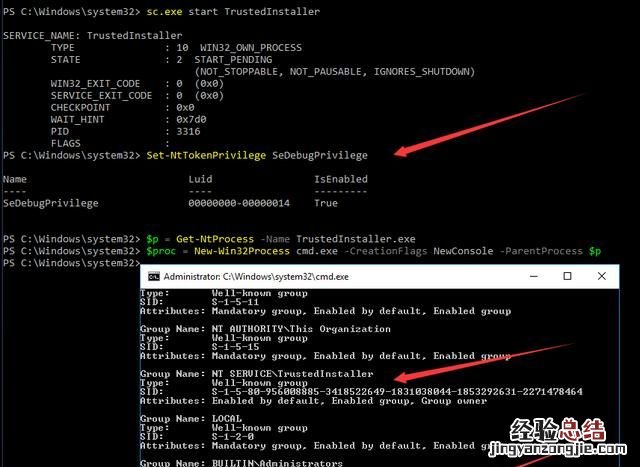

sc.exe start TrustedInstaller

Set-NtTokenPrivilege SeDebugPrivilege

$p = Get-NtProcess -Name TrustedInstaller.exe

$proc = New-Win32Process cmd.exe -CreationFlags NewConsole -ParentProcess $p

这个方法还是很复杂的 。如果使用metasploit下的incognito也能够获得TrustedInstaller权限 。但是需要安装metasploit,我就不再举例了 。

再说一下@BaSierL的获取系统权限的方法,其实用psexec一条命令就可以做到 。

psexec.exe -accepteula -s -d cmd.exe 。

不过这是一个很冷的知识了,一般人都不会想到WIN10最高权限为TrustedInstaller 。

【怎样获取win10系统最高管理权限】

最后,你想学到正确的黑客或电脑知识,欢迎关注我,我的头条号每篇文章都是实例测试,多方理论证实 , 争取让错误最少,争议最?。?给你最通俗易懂的黑客知识 。