准备:

攻击机:虚拟机kali、本机win10 。

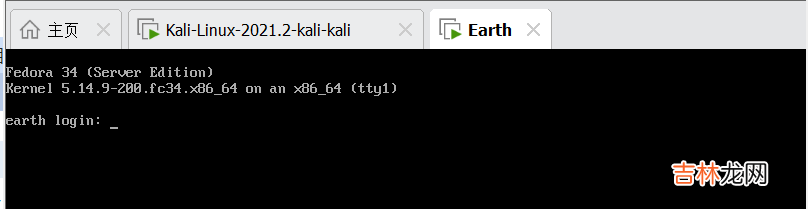

靶机:THE PLANETS: EARTH,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/theplanets/Earth.ova,下载后直接vm打开即可 。

文章插图

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap 192.168.0.0/24,获得靶机地址:192.168.0.11

文章插图

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.0.11,显示开放了22、80、443端口,但是443端口需要进行dns解析 。

文章插图

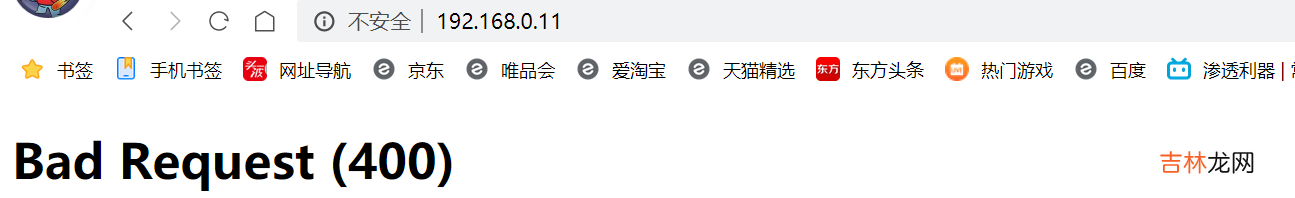

在未设置dns解析时,访问下https和http服务显示均是400:

文章插图

文章插图

设置dns解析:

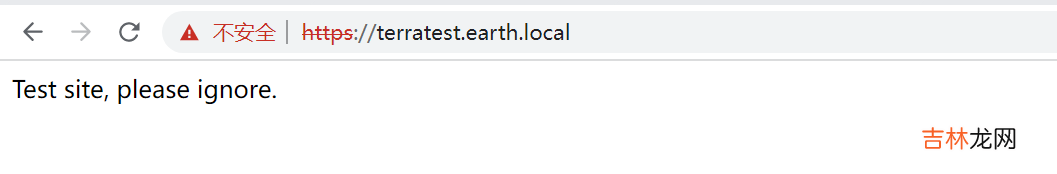

win:打开C:\Windows\System32\drivers\etc\hosts文件,添加:192.168.0.11 earth.local 192.168.0.11 terratest.earth.local,然后访问:https://earth.local/或http://earth.local或https://terratest.earth.local获得初始界面:

文章插图

文章插图

kali:打开/etc/hosts文件,添加:192.168.0.11 earth.local 192.168.0.11 terratest.earth.local,然后同windows 。

目录扫描:

使用dirmap进行目录扫描:python dirmap.py -i http://earth.local/ -lcf和python dirmap.py -i https://terratest.earth.local -lcf,获得一下目录信息:

文章插图

文章插图

【vulnhub靶场之THE PLANETS: EARTH】对扫描出来的地址进行访问,获得一个登录界面、一个robots.txt文件,访问结果如下:

文章插图

文章插图

尝试访问一下testingnotes.*文件,后面后缀进行测试,最后发现txt文档可以访问,https://terratest.earth.local/testingnotes.txt

文章插图

在该文件中发现了以下信息:

1、用户名信息:terra used as username for admin portal,用户名terra是超级管理员账户 。

2、加密算法:Using XOR encryption as the algorithm, should be safe as used in RSA,加密算法XOR 。

3、加密文本:testdata.txt was used to test encryption,测试数据在testdata.txt中 。

xor算法:a^b=c,则c^b=a或c^a=b,所以我们就需要将发送得信息与密码本信息进行异或,得到原来发送得未加密得信息 。

读取testdata.txt文件:

经验总结扩展阅读

- 光与夜之恋夏鸣星妙景偶拾答案是什么

- 原神寻星之旅第六天怎么通关

- 明日之后如何快速赚取金条

- 眼霜前用什么

- 黄种人白种人黑种人之间的肌肉有什么差异为什么

- 阳光之下封潇声为什么喝中药_阳光之下封潇声吃药的原因

- 自来水煮开之后能直接喝吗

- 虾煮熟了还能去虾线吗

- 水银温度计用之前要甩一甩吗 体温计不甩量的体温会怎么样

- 忘川风华录历历星汉推演之周任务怎么做