准备:

攻击机:虚拟机kali、本机win10 。

靶机:NOOB: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/noob/Noob.ova.torrent,下载后直接vm打开即可,这个使用vbox会获取不到ip 。

知识点:steghide的使用、rot13解密、nano提权 。

文章插图

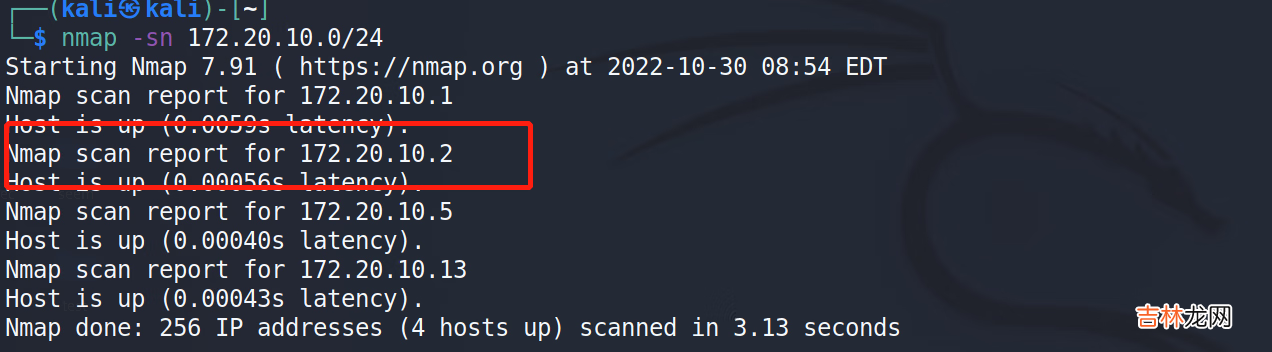

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.2 。

文章插图

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.2,显示开放了21、80、55077端口,开启了ftp、ssh、http服务 。

文章插图

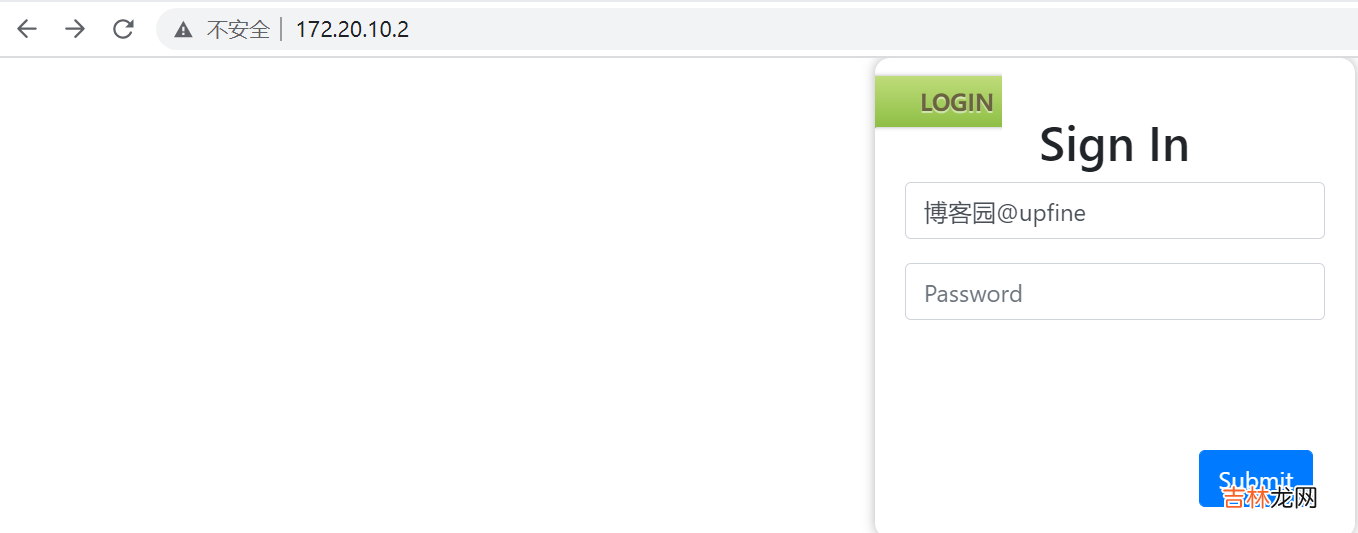

先访问下http://172.20.10.2/页面,发现是一个登录界面,尝试弱口令登录失败、目录扫描未发现有用的信息,查看源代码信息同样未发现有用信息 。

文章插图

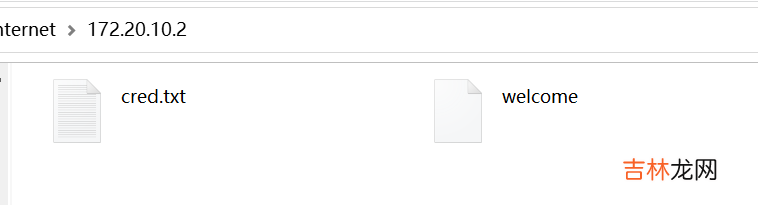

然后对ftp服务测试,发现ftp服务不需要账户和密码,下载cred.txt和welcome文件,在cred.txt文件中发现一串base64加密的字符串,解密获得一组账户和密码:champ:password 。

文章插图

文章插图

WEB服务利用:

使用获得账户和密码登录:http://172.20.10.2/,成功登录 。

文章插图

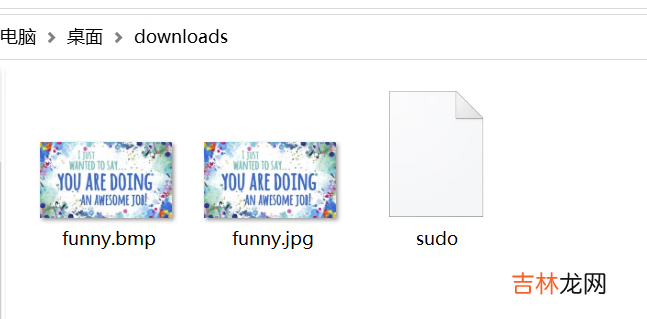

在点击About Us时会给一个下载连接,下载下来存在三个文件:两个图片、一个sudo文件 。

文章插图

文章插图

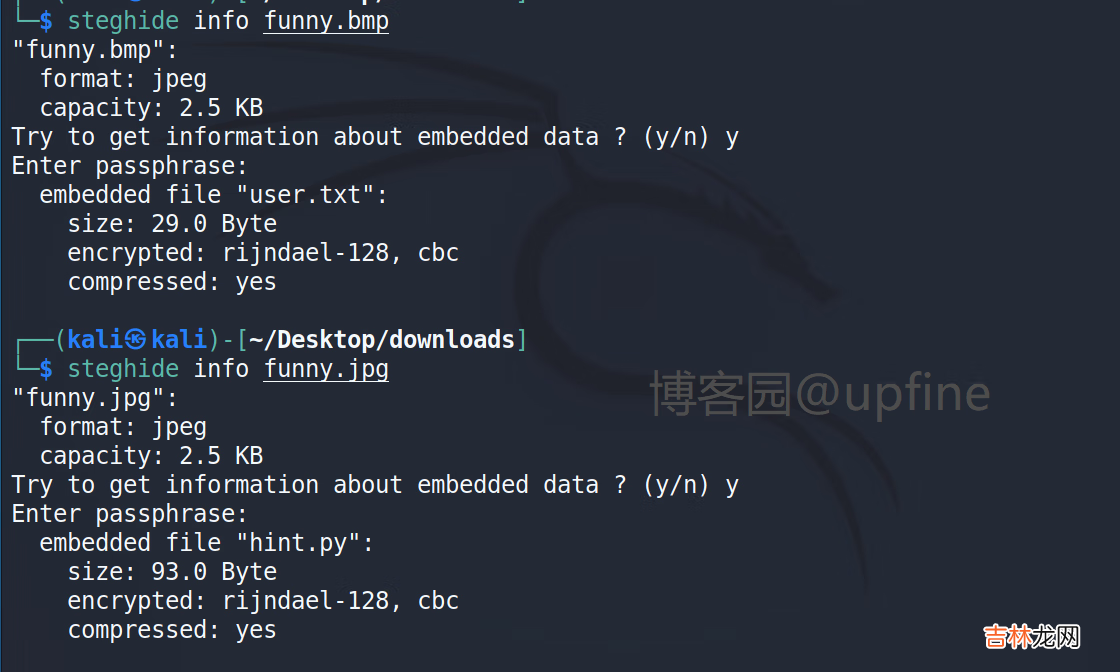

sudo文件告诉我们这个文件的文件名很有趣 。两张图片需要使用steghide进行解密获得隐藏的信息,命令:steghide info 文件名,第一个文件需要密码,根据sudo文件提示,猜测密码是sudo 。

文章插图

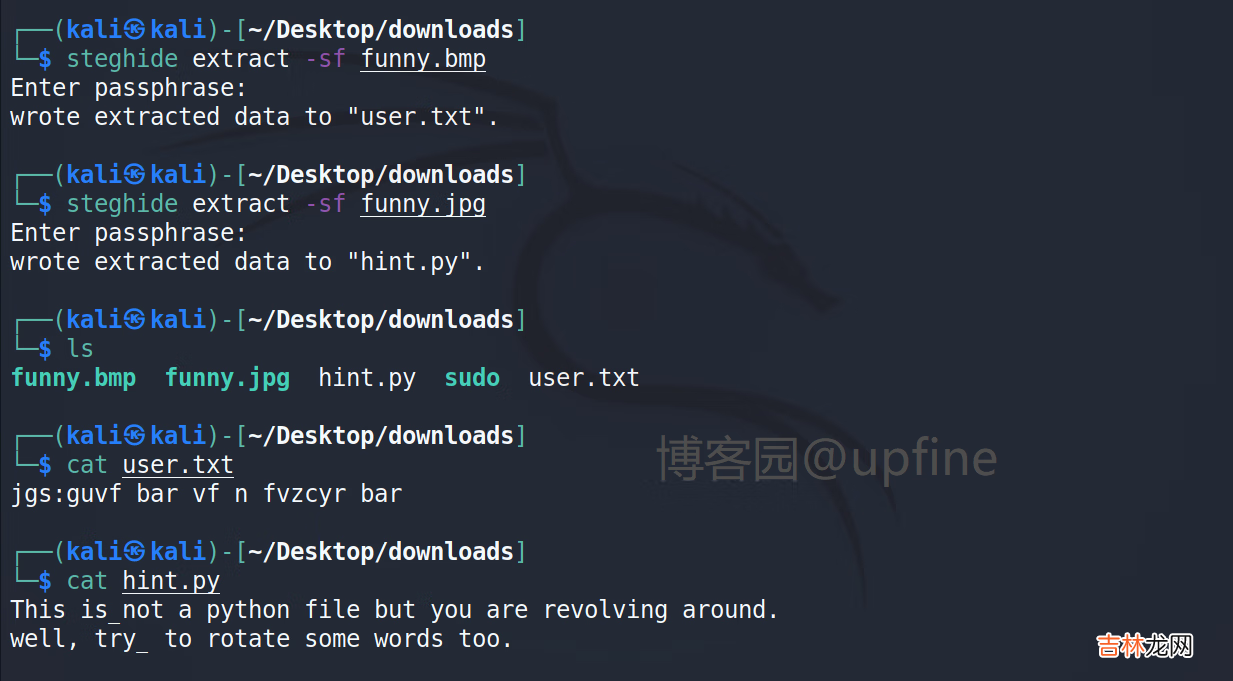

在funny.bmp文件中发现一个隐藏文件user.txt,funny.jpg文件中发现hint.py文件,先获取下user.txt文件和hint.py文件,命令:steghide extract -sf 文件名,然后读取下user.txt文件获取到一串字符串:jgs:guvf bar vf n fvzcyr bar 。读取hint.py文件告诉我们尝试旋转 。

文章插图

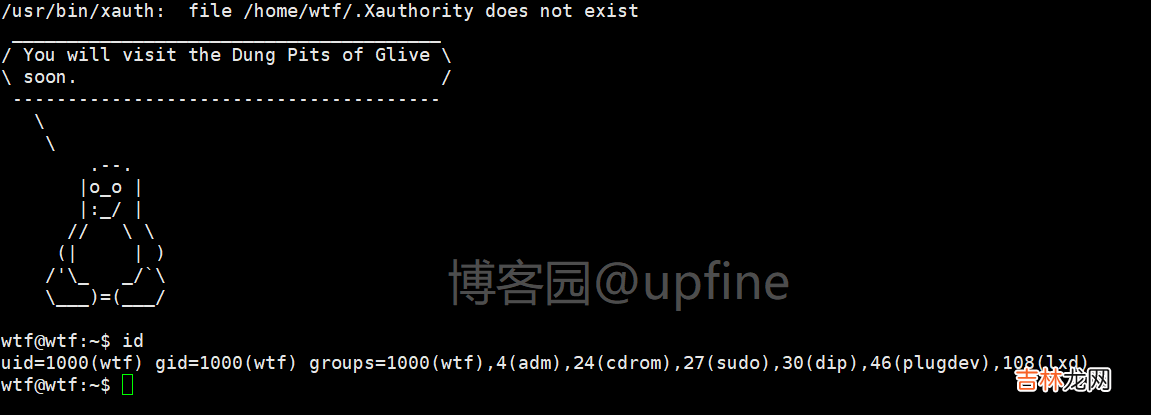

这里旋转一下,没猜到是rot13解密,对这些加密算法不太了解,在网上看到是rot13解密,解密获得一组账户和密码:wtf:this one is a simple one 。

文章插图

【vulnhub靶场之NOOB: 1】ssh服务利用:

使用获得账户名和密码:wtf:this one is a simple one,尝试登陆下ssh服务,发现可以成功登录 。

文章插图

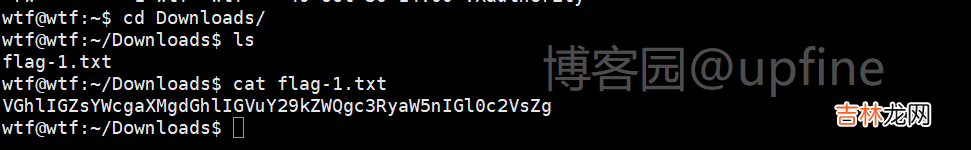

在Downloads文件下发现flag-1.txt,获取到都一个flag信息(base64加密的) 。

文章插图

提权:

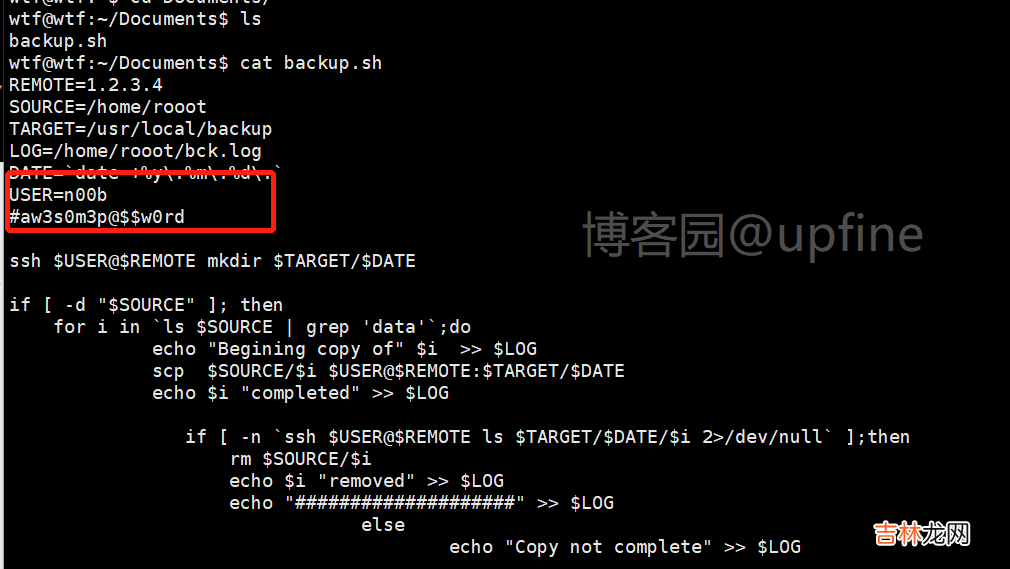

在/Documents文件夹下发现backup.sh文件,查看文件发现了一组账户名和密码:n00b/aw3s0m3p@$$w0rd 。

文章插图

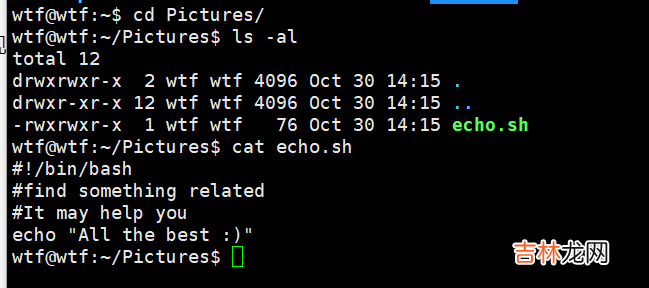

在/Pictures文件夹下发现echo.sh文件,查看下文件信息 。

经验总结扩展阅读

- 世界上最丑陋的鱼类之一

- 世界上脸最像人类的鱼排行榜

- 世界上最大的带鱼是什么 鲱王皇带鱼体长在3米到10米之间

- 原神机械之心任务怎么完成

- 支持JDK19虚拟线程的web框架,之二:完整开发一个支持虚拟线程的quarkus应用

- 金铲铲之战黯灵龙技能是什么

- 金铲铲之战巨岩龙是怎么样的

- 粉底液用完之后用什么?

- 「MySQL高级篇」MySQL之MVCC实现原理&&事务隔离级别的实现

- 并发编程之 ThreadLocal